Absicherung Break Glass Account

In einem spannenden Kundenprojekt kam kürzlich der Bedarf zur Umsetzung von Multi Factor Authentication – kurz MFA – via Microsoft Azure auf. Aufgrund der neben MFA auch anderweitig eingesetzten Conditional Access Regeln wurde, wie in solch einem Szenario üblich, der Einsatz von sogenannten „Break Glass Accounts“ als Notfall-Account vorgesehen. Break Glass Accounts werden eingesetzt, damit bei unbeabsichtigter Fehlkonfiguration oder Ausfall gewisser Microsoft-Services gewährleistet ist, stets einen Zugriff auf die Unternehmensinfrastruktur herstellen zu können und damit zu verhindern, sich selbst auszusperren.

MFA und Conditional Access zählen jedoch unter anderem zu den Schutzmechanismen, welche vor unbefugten Zugriff schützen sollen, sodass sich hier die Frage stellt, wie solche Notfall-Accounts anderweitig abzusichern wären – oder gar einem strengeren Monitoring unterliegen können.

Im erwähnten Kundenprojekt haben wir uns entschieden, genau diese Accounts – welche im Regelfall 100% Cloud-Accounts sein sollten – mittels Monitoring und Alerting abzusichern und bedienen uns hierbei Azure Analytics. Wir möchten bei Benutzung des Accounts umgehend per Mail und SMS über diese Nutzung informiert werden.

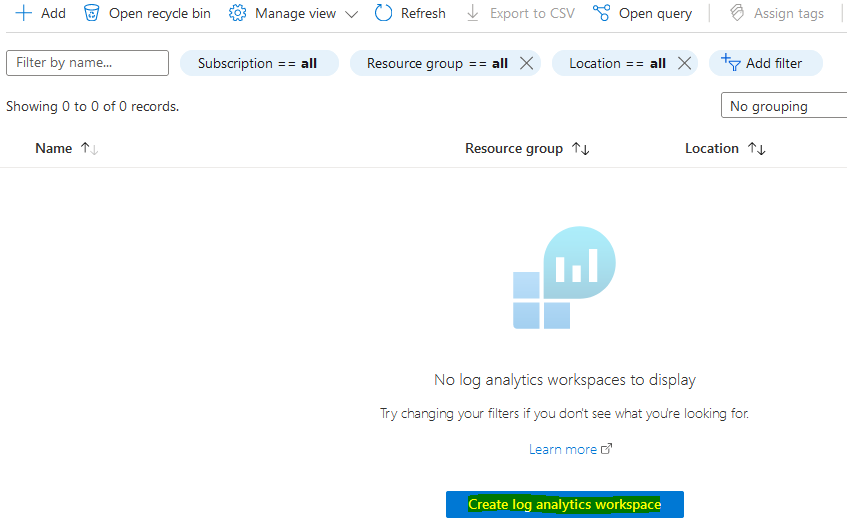

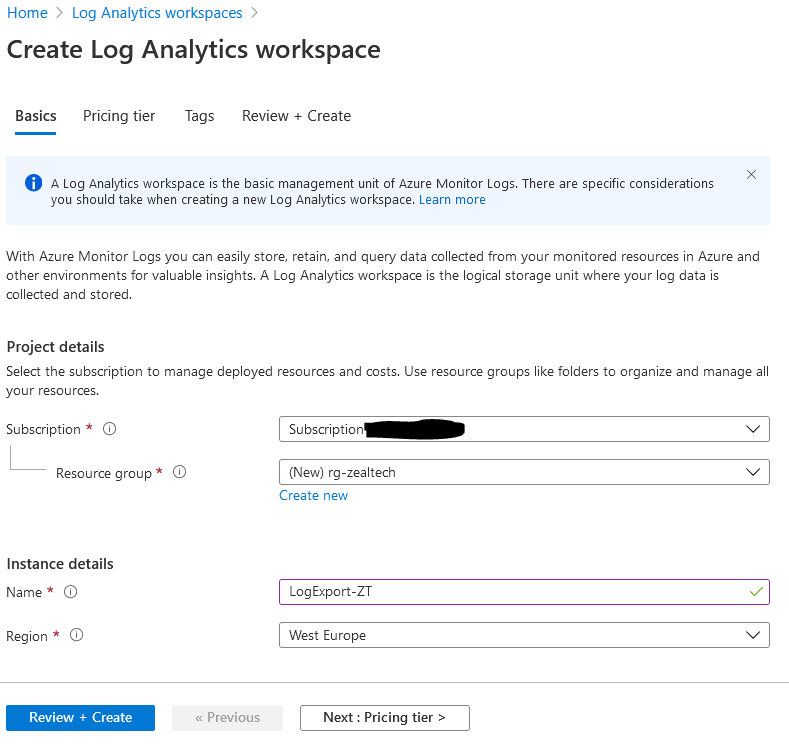

Initial erstellen wir hierfür einen Log Analytics Workspace.

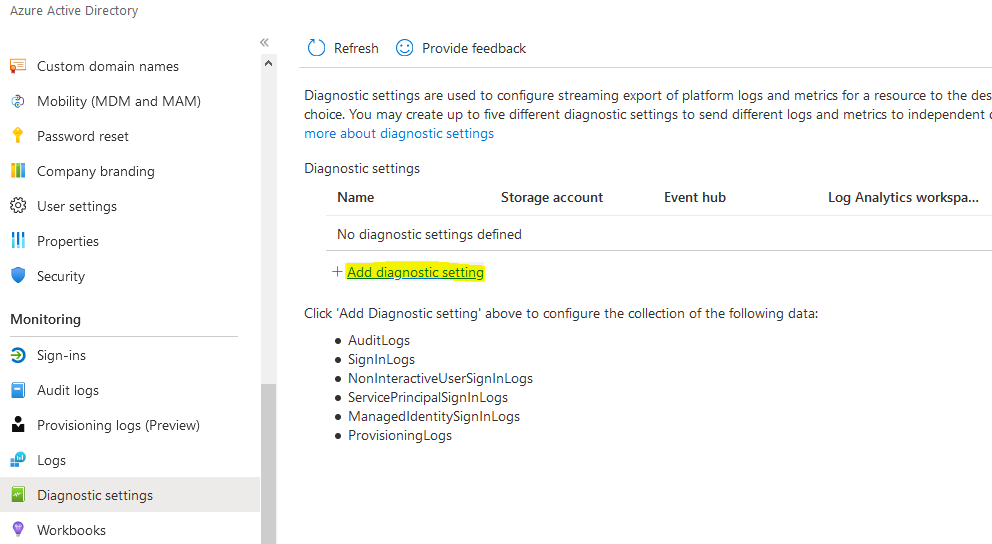

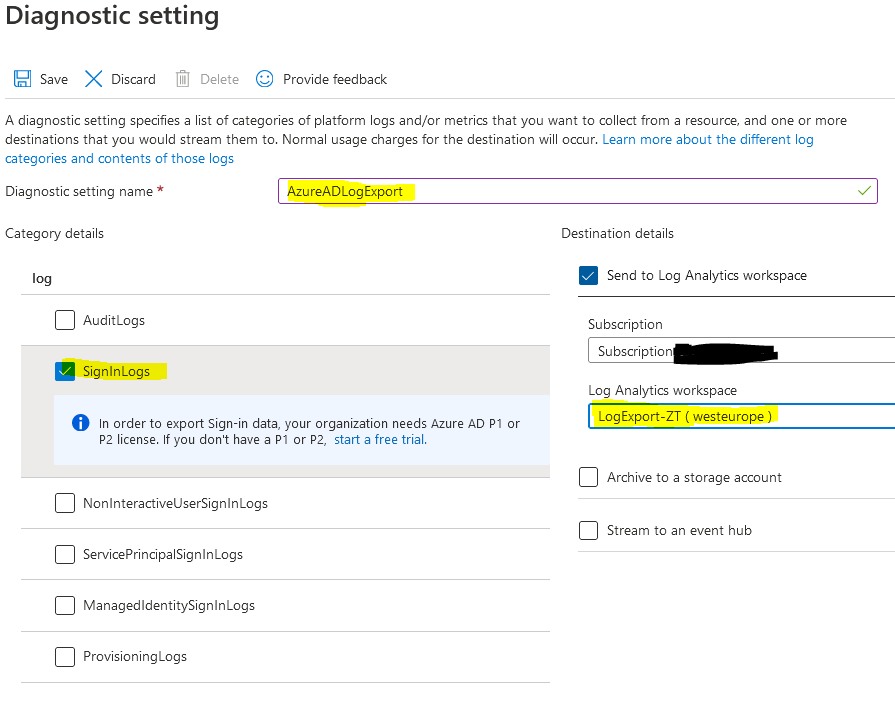

Um Azure Analytics mit notwendigen und verwertbaren Daten zu füttern, greifen wir hierfür auf Log-Daten aus dem Azure Active Directory zurück. Hierfür schalten wir im Azure Active Directory unter Diagnostic Settings die SignInLogs an.

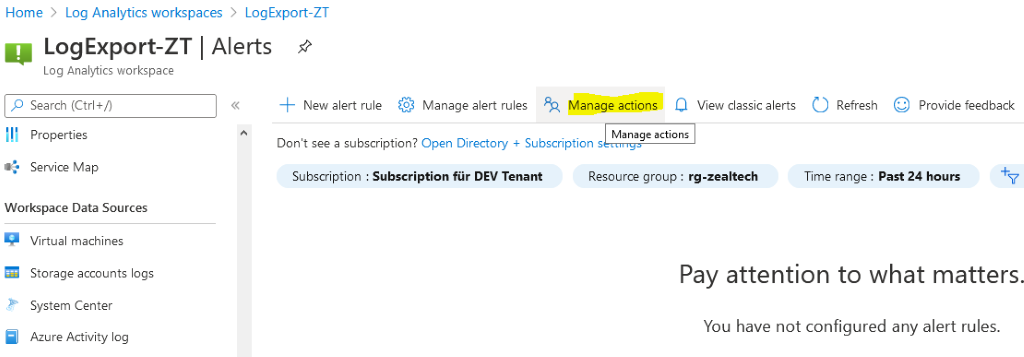

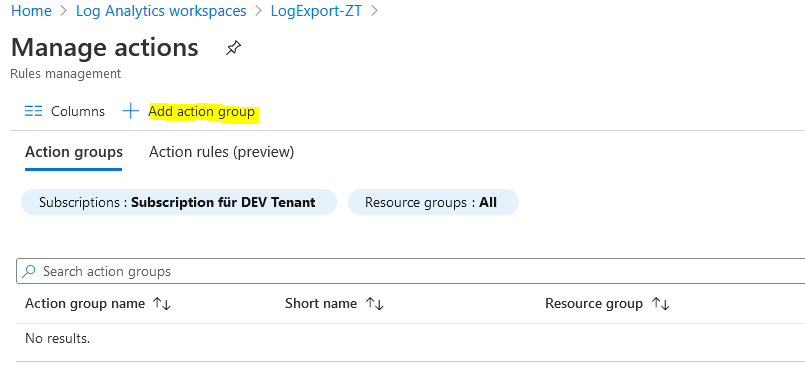

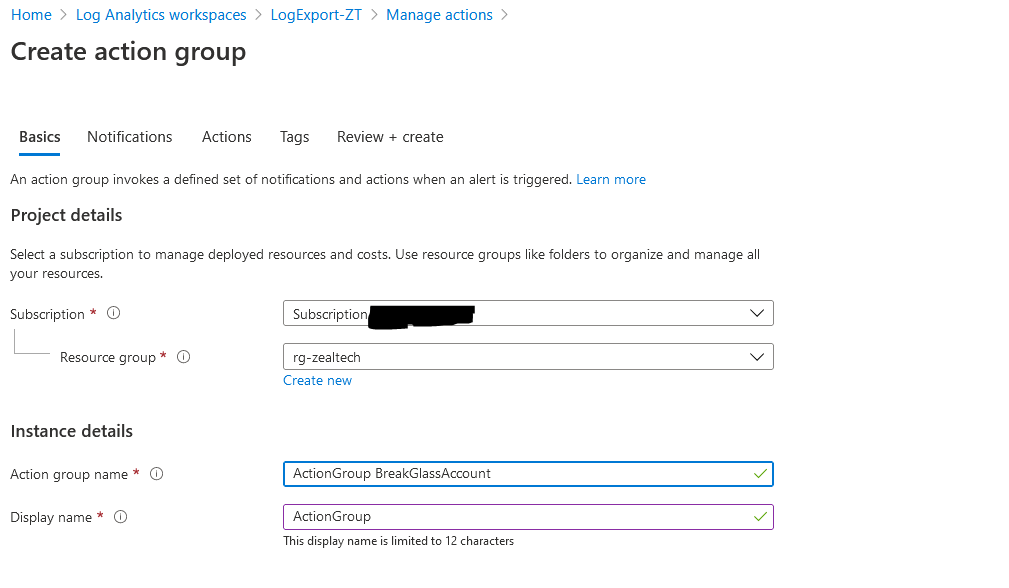

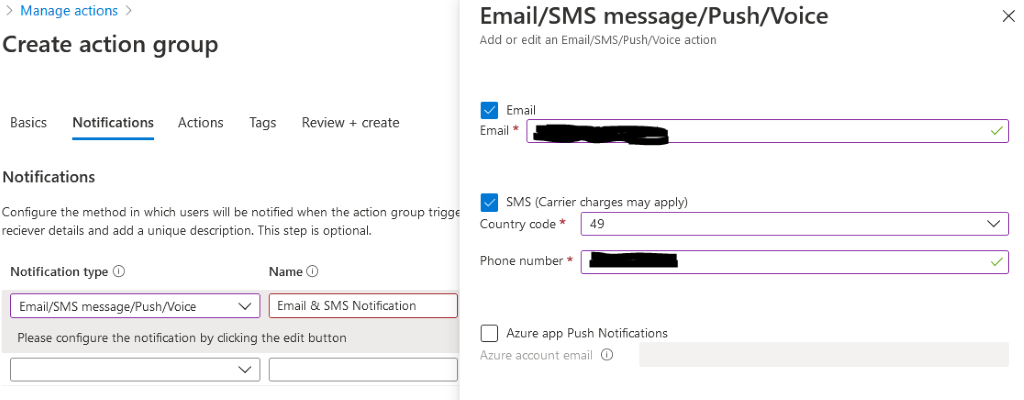

Nachdem unser Analytic Workspace mit Daten versorgt wird, geht`s nun in die Details. Der Einfachheit halber erstellen wir erst eine Action Group, welche wir dann mit der zu erstellenden AlertRule verknüpfen. Die Action Group gibt an, was im Falle eines Alerts passieren soll.

Nach Anlegen der ActionGroup können wir die Eingabe direkt am Telefon und/oder im Posteingang via SMS/Mail verifizieren, da wir von Azure über die Eintragung benachrichtigt werden.

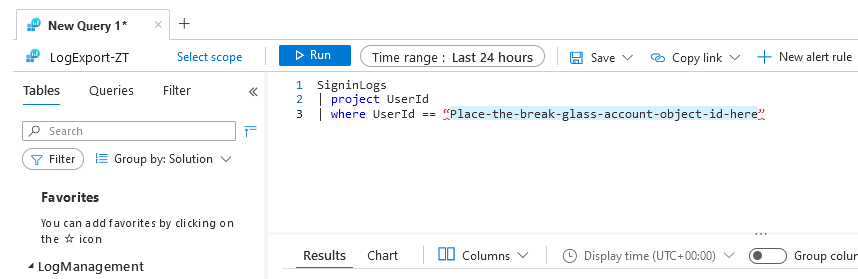

Für die AlertRule legen wir nun im Analytic Workspace unter Logs eine neue Query an, welche uns als Ergebnis die SignInLogs des gewünschten Break Glass Accounts wiedergibt. Hierfür verwenden wir die UserID des Accounts. Ebenfalls möglich ist auch die Verwendung des UPN.

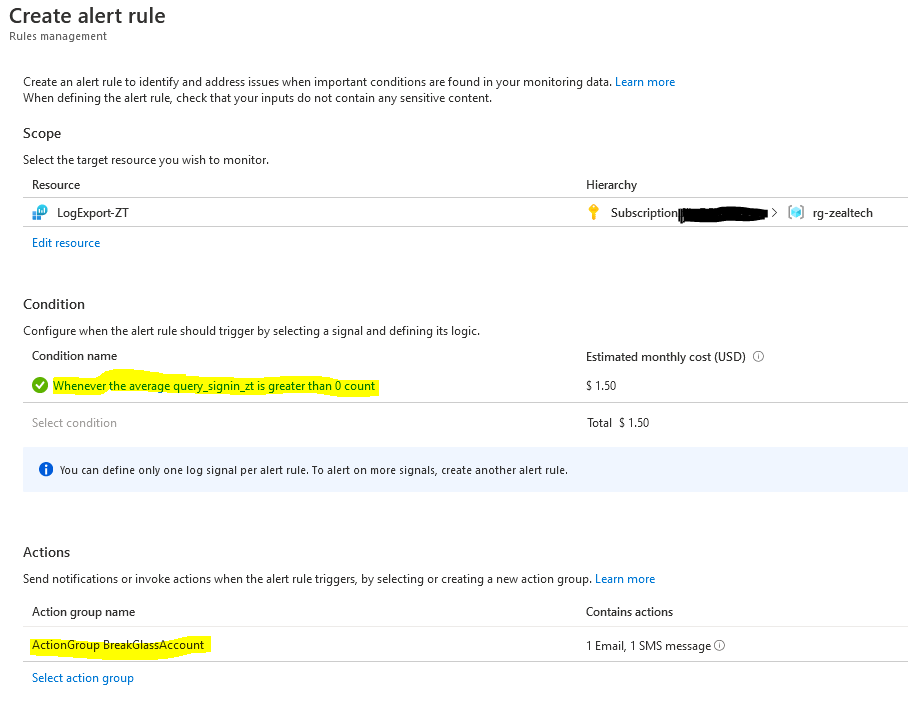

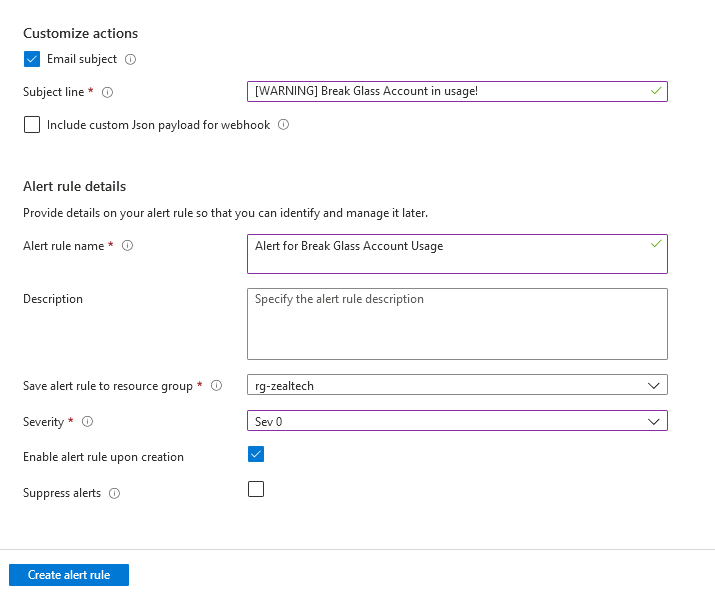

Bauen wir diese Elemente nun im Rahmen einer neuen AlertRule zusammen, indem wir unter Alerts nun eine neue AlertRule erstellen und diese entsprechend unserer erstellten Elemente konfigurieren.

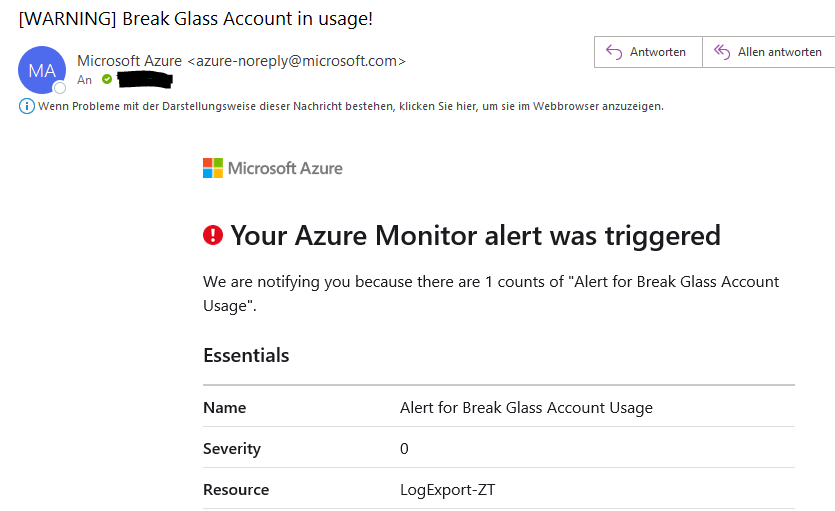

It`s done! Nach Abschluss der Erstellung haben wir unseren Account erfolgreich im Monitoring.

Jegliche Logins werden uns nun umgehend gemeldet.

Natürlich können diese Prozesse deutlich verfeinert werden. Beispielsweise lässt sich somit auch mittels AuditLogs das tatsächliche Geschehen loggen. Auch lässt sich dieser Prozess durch das Zusammenspiel von EventHubs und LogicApps realisieren oder Benachrichtigungen zum Beispiel an einen MS Teams Channel senden.